研究发现Android手机有重大风险,高通DSP晶片存在400多个安全漏洞

Check Point 近期对高通公司进行了广泛的安全评估,从测试的 DSP 晶片中发现了超过 400 个漏洞。高通在手机晶片市场有高达40%的市占率,客户包括 Google、三星、LG、小米和 OnePlus 等高阶手机厂商,是手机晶片的产业巨擘。

DSP 是一个整合了软体与硬体设计的系统单晶片(SoC),用来优化和支援装置的各项使用功能,包括快速充电功能、高解析度拍摄与进阶扩增实境等多媒体体验功能以及音讯功能。几乎所有现代手机都包含至少一个这样的晶片,手机厂商可以自由选择这些「微型电脑」来搭配原有功能,例如影像处理和神经网路相关运算,并将这些功能应用于可相容的框架上。

虽然 DSP 晶片提供了相对经济实惠的解决方案,让使用者拥有更多创新功能,但这些晶片也为行动装置带来了可能遭到骇客攻击的新漏洞。对非制造商的人来说,检查 DSP 晶片设计、功能或代码都是一件极其复杂的事,因此他们通常将其作为「黑盒子」来管理,这便是 DSP 晶片的弱点所在。

这些 DSP 晶片漏洞可能对使用者产生以下影响:骇客可以将使用者的手机变成完美的间谍工具,在不需使用者的互动下散布手机中的照片、影片、通话记录、即时麦克风音档、GPS 和位置资料等资讯;还可利用漏洞让手机呈现无法回应的状态,导致手机中储存的照片、影片和联络人资讯变得永远无法使用。此外,在手机中的恶意软体和其他恶意程式码可完全隐藏活动轨迹,并且无法被删除。

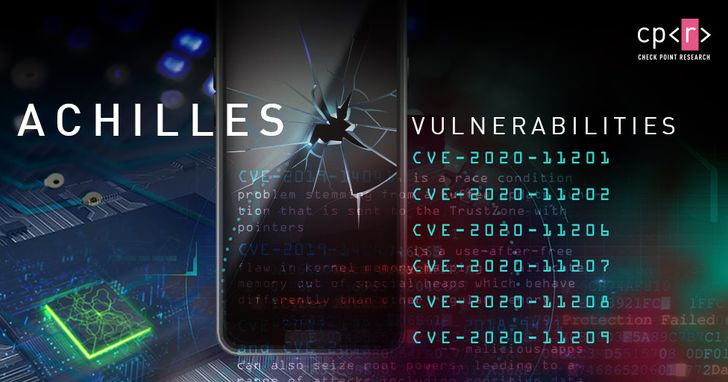

Check Point 立即向高通揭露了此研究结果,并获得高通方面的确认。高通已通知相关厂商并告知以下漏洞,包括:CVE-2020-11201、CVE-2020-11202、CVE-2020-11206、CVE-2020-11207、CVE-2020-11208 和 CVE-2020-11209。在手机厂商针对上述潜在风险开发出全面的解决方案之前,Check Point Research 暂时不发布这些漏洞的完整技术细节。

由于 DSP 晶片具有「黑盒子」的特性,手机厂商很难修复漏洞,必须由晶片制造商来解决。有鉴于此,Check Point 才对目前市面上最常用的晶片-高通骁龙进行详细的评估与深入调查。除了上报相关政府机构外,Check Point 也即时通知了合作此研究的手机厂商,协助他们提高手机的安全性,并为可能受这些风险影响的企业提供了20个免费的 SandBlast 行动管理设备免费许可,协助他们在发表本研究报告后的 6 个月内不受到任何潜在的损害。